Pełna kontrola w układzie

14 lutego 2008, 00:15Aby zbadać wpływ jakiejś substancji na mózg, konieczne jest wykonanie skomplikowanych i pracochłonnych eksperymentów. Próbom poddawane są komórki nerwowe, które trudno utrzymać pod ścisłą kontrolą. Jednym z poważniejszych problemów jest duża liczba reakcji zachodzących w tym samym czasie. Naukowcy z Johns Hopkins Whiting School of Engineering oraz School of Medicine postanowili ułatwić pracę swoim kolegom, tworząc układ scalony pozwalający na sterowanie środowiskiem, w którym wykonywane są badania.

Nowy protokół terapii genowej w leczeniu białaczki

13 lutego 2008, 08:59Badacze z amerykańskiego Uniwersytetu Kalifornijskiego w San Diego (UCSD) opracowali nowy protokół terapii genowej w leczeniu przewlekłej białaczki limfoidalnej (CLL - ang. chronic lymphomatic leukemia). W odróżnieniu od poprzednio podejmowanych prób leczenia tej choroby, tym razem zmuszono organizm chorego do samodzielnego zwalczania choroby poprzez produkcję przeciwciał.

Kolejna edycja Linuksa dla procesora Cell

10 lutego 2008, 09:01Firma Terra Soft poinformowała o udostępnieniu kolejnej wersji Yellow Dog – specjalistycznej wersji systemu Linux. Yellow Dog Linux 6.0 bazuje na CentOS oraz Fedorze i jest przeznaczony do współpracy z procesorami Power. YDL ma trafić do konsoli PlayStation 3.0, komputerów Apple G4 i G5 oraz IBM-owskich serwerów z rodziny System p.

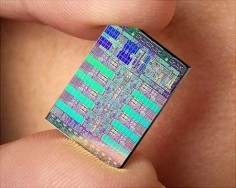

IBM zapowiada nowego Cella

8 lutego 2008, 11:19IBM zapowiedział, że kolejna wersja procesora Cell zostanie wyprodukowana w technologii 45 nanometrów, a sam układ będzie taktowany nawet 6-gigahercowym zegarem. Jednocześnie nowy procesor będzie wymagał do pracy mniej energii niż jego obecna wersja.

Szukamy tego, w co wierzymy

7 lutego 2008, 12:00Każdy użytkownik wyszukiwarek wie, że zazwyczaj po wpisaniu określonego słowa i naciśnięciu na guzik "szukaj" wyświetlają się tysiące rekordów. Wydawałoby się, że to nieprzebrane źródło informacji (a czasem dezinformacji), badacze z Uniwersytetu Nowej Południowej Walii zauważyli jednak, że ludzie i tak zwracają najwięcej uwagi na wiadomości, które pasują do ich wcześniejszych opinii i przekonań (Journal of the American Medical Informatics Association).

Lepsze niż w Quake'u

7 lutego 2008, 01:08Działko szynowe (ang. railgun) to broń świetnie znana fanom gier komputerowych, przede wszystkim Quake'a. Mimo, że zajmuje ono poczesne miejsce w wirtualnych arsenałach, zasada jego działania ma solidne podstawy naukowe. Co więcej, od wielu lat w kilku państwach finansuje się badania nad rzeczywistymi, niezwykle groźnymi wersjami tego rodzaju uzbrojenia. Przed kilkoma dniami w ośrodku Naval Surface Warfare Center (Dahlgren, stan Virginia) zostały przeprowadzone próby z najpotężniejszym znanym działem szynowym. Amerykański prototyp nadał pociskowi o masie 3,5 kilograma siedmiokrotną prędkość dźwięku i energię 10,6 megadżula.

Zoperuj to sam

5 lutego 2008, 23:39Fantaści znów nie docenili możliwości technologii: wcale nie trzeba być szalonym naukowcem, by w zaciszu laboratorium z powodzeniem dokonywać eksperymentów chirurgicznych. Wystarczy niewielki zasób umiejętności oraz nowy robot medyczny powstały na University of Nebraska. Urządzenie o niewielkich rozmiarach (110 mm długości i 20 mm średnicy oraz odpowiednio 60×15 mm) wyposażono m.in. w kamerę przesyłającą obraz z prędkością 30 klatek na sekundę.

Odkryto nowy gatunek ssaka

4 lutego 2008, 12:13W 2005 roku w lasach Tanzanii włoski naukowiec Francesco Rovero sfilmował dziwne zwierzę. Ma ono nos w kształcie trąby, czarny zad i jest pokryte futrem. Film pokazano innym uczonym, którzy przez kolejne lata nie wiedzieli, jak zakwalifikować stworzenie.

Analitycy o transakcji Yahoo-Microsoft

2 lutego 2008, 11:12Jeszcze przed 10 laty Yahoo! było największą potęgą Internetu, a prasa spekulowała, że Microsoft założy portal, który odbierze Yahoo! część rynku. Dzisiaj Yahoo! wyraźnie słabnie, a Microsoft, wciąż najbardziej wartościowa firma na rynku IT i największy producent oprogramowania, wyraźnie nie ma pomysłu na Internet.

Cyber Storm - jak zaatakowano USA

31 stycznia 2008, 11:06W lutym 2006 roku Stany Zjednoczone we współpracy z Wielką Brytanią, Kanadą, Australią i Nową Zelandią, przeprowadziły ćwiczenia pod nazwą „Cyber Storm”. Miały one sprawdzić gotowość agend rządowych i firm prywatnych do przeciwdziałania poważnemu zagrożeniu. W bieżącym roku odbędą się ćwiczenia „Cyber Storm 2”, a aż do dzisiaj nie było wiadomo, jak przebiegły pierwsze z nich.